Contexte et objectif

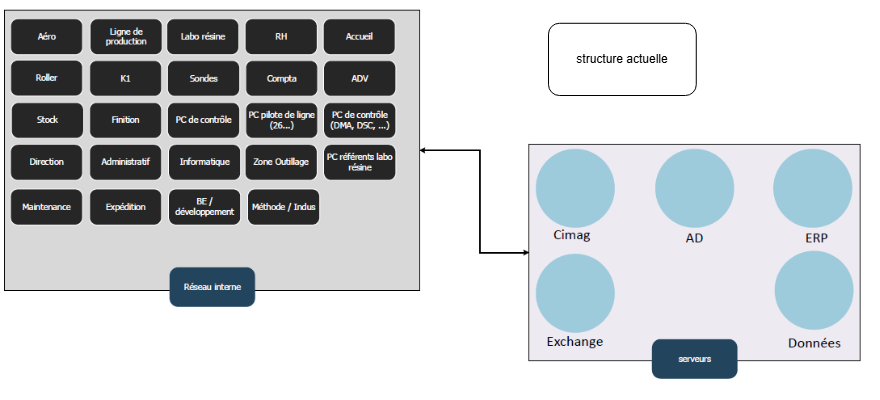

Epsilon Composite n'utilisait qu'un seul réseau interne. Dans un soucis de sécurisation de l'activité, l'entreprise souhaite segmenter le réseau. Ma mission lors de ma seconde année d'alternance était donc définir le nombre de VLAN à mettre en place, ainsi que de lister les différents postes à placer dans chacun d'entres eux.

Le projet s'est entendu sur une période très large étant donné le planning d'alternance qui espaçait les réunions mais aussi à cause des échanges avec le prestataire. En effet, la partie réseau n'est pas gérer par le SI d'Epsilon. Il fallait donc communiquer après chaque étape majeure pour faire évoluer les offres/devis proposés.

En dehors du fait qu'il fallait tenir compte des VLAN existant, le cahier des charges ne comportait pas de restriction.

Les VLAN existant sont :

- defaut

- wifi interne

- wifi invité

- DMZ

- PRA (pont entre les deux salles serveurs)

- WAN

- ToIP

Déroulement du projet

Phase 1 : définir les bases

Lors du premier point en équipe, j'ai fais un retour rapide sur notre structure réseau actuelle. J'ai ensuite présenté 2 modèles qui pourrait correspondre à nos besoins, sous formes de liste pour le moment.

Séparation minimale | Projet optimum |

|

|

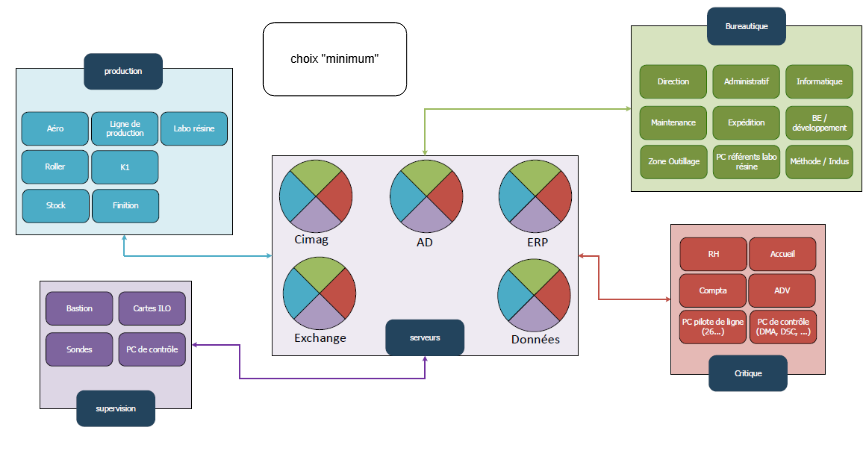

Le premier constitue le projet "minimum" c'est-à-dire le modèle qui apporte une meilleure sécurité que la structure actuelle sans pour autant couvrir l'ensemble des problèmes/attaques/situations dont l'entreprise pourrait éventuellement faire face.

Le projet "optimum" présente un cran de sécurité supplémentaire puisque le VLAN "critique" permet d'isoler certains postent de bureautique qui devront continuer de fonctionner en cas d'attaque sur le réseau, puisque l'informatique tient une place importante pour eux.

Cependant, il restait encore des postes à débattre, de par les zones grises qu'ils représentent (comme le BE, qui a besoin d'ordinateur afin de continuer à schématiser des pièces, mais qui peut continuer de fonctionner sans internet).

D'autres questions se posaient également, plus technique :

- laisser ou non le WiFi avec le format actuel (interne / externe) ou en créant d’autres SSID (si les bornes le peuvent) pour séparer le réseau interne en suivant le même plan que le câblage

- la gestion : plus il y a de VLAN, plus il y a de gestion derrière (prendre le relai en interne, continuer avec le prestataire, ...)

- choix du mise en place du VLAN de façon dynamique (MAC, nom du PC, nom du compte, ...) ou statique (port, ...)

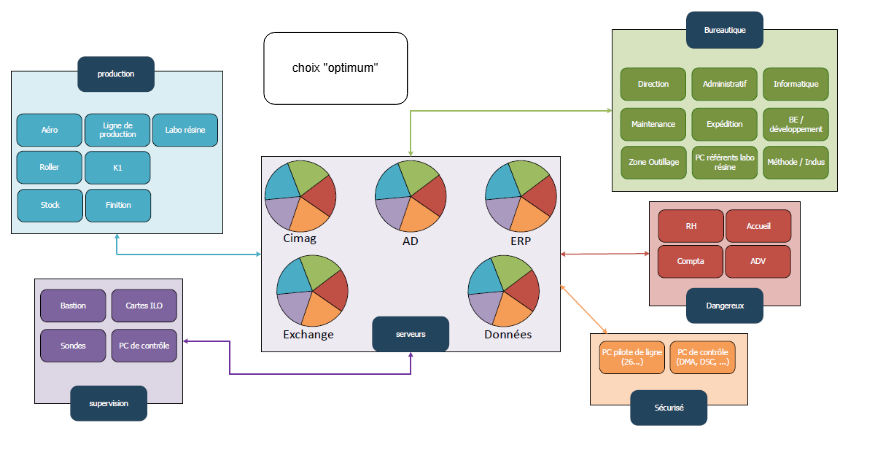

Le choix s'est porté sur le projet optimum, sans surprise. Les questions ont été transmises à notre prestataire afin de définir les coûts en fonction des choix.

Phase 2 : approfondir

Après avoir repris les différentes situations, lors de la seconde réunion, j'ai présenté les choix sous forme de schémas, en appliquant les remarques émises précédemment

Après que le prestataire ait confirmé le fait qu'ajouter n'importe quel quantité de VLAN aurait le même coût qu'en ajouter un seul, le choix du projet optimum c'est confirmé.

A l'issue de ce point, le choix a été fait de mener un audit au niveau de la couverture wifi pour changer les bornes au besoin, en les remplaçant par des nouvelles permettant plus de SSID afin de segmenter le réseau interne sans-fil.

Les noms ont été considérés comme "stigmatisant" pour certains *(comme dangereux)* ; à retravailler donc

Phase 3 : finalisation

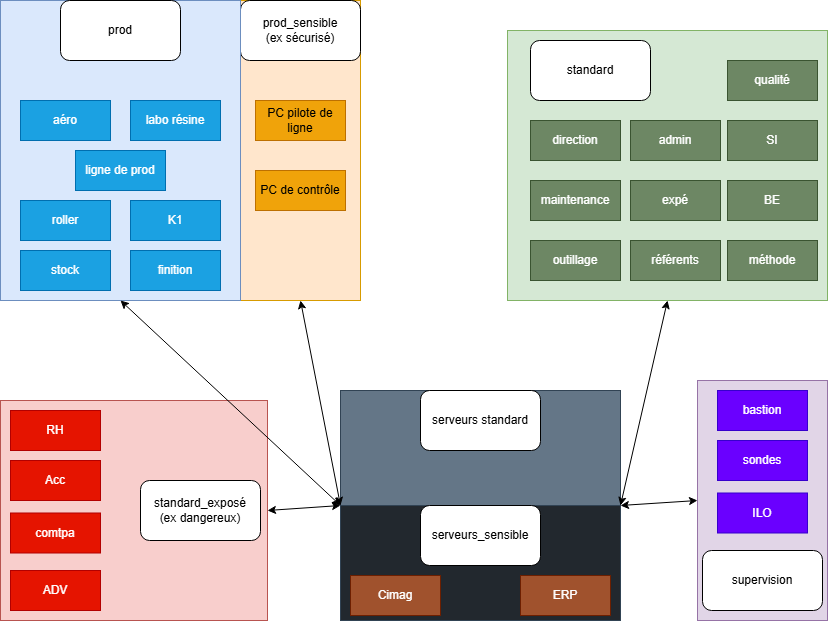

Après avoir approfondie le sujet et discuter sur d'autres réunions, les noms ont été arrêtés. Par ailleurs, il a été décidé de créer un second VLAN pour certains serveurs, ceux utilisés par la production, afin de limiter les ports ouverts et donc les failles pour attaques.

Voici donc la répartition finales des VLAN prévues (déploiement pendant la période estivale)

Il est également important de noter que des VLAN dédiés à des services ont également été créé, comme un VLAN spécifique aux imprimantes.

La liste finale, complète, sera donc celle-ci :

- wifi interne

- wifi invité

- DMZ

- PRA (pont entre les deux salles serveurs)

- WAN

- ToIP

- Sécurité

- Serveur 30

- Imprimante (+ wifi)

- Standard (+ wifi)

- Standard_exposé (+ wifi)

- Production (+ wifi)

- Production_critique (wifi déconseillé)

- VoIP

- Supervision / Management